Introduction

Dsl pour le titre j'ai la flemme de remettre toute la merde qui est dite au niveau du Tor Browser sur le reste du clearweb je vais juste mettre ce que j'ai pu apprendre ici afin que vous soyez au moins aussi averti que moi sur l'endroit où vous vous aventurez.

Présentation de Tor

Avant de présenter le Browser on va présenter le réseau qui lui permet de fonctionnement j'ai nommé : Tor

Historique

Dans les années 1990, il devenait évident qu’Internet manquait de sécurité et qu’il pouvait être utilisé pour suivre à la trace et surveiller les utilisateurs. En 1995, David Goldschalg, Mike Reed et Paul Syverson du Laboratoire de recherche naval étatsunien (NRL) se sont demandé s’il existait une manière de créer des connexions à Internet qui ne divulgueraient pas l’identité des personnes lors d’échanges, même à quelqu’un qui surveillerait le réseau. Leur réponse fut de créer et de déployer les premiers modèles de recherche et les prototypes du routage en onion. Source

Pour vous faire un petit résumé sous forme de liste :

- Tor à été à la base créé et réfléchi par des ingénieurs de la NFL (Naval Research Laboratory (Laboratoire de la Marine US en gros))

- Concerné par le projet, L'Electronic Frontier Foundation, l'International Broadcasting Bureau, Internews, Human Rights Watch, l'université de Cambridge, Google et la stichting NLnet contribuent au financement du projet à ses débuts. (Et oui google a aidé au développement de Tor on dit quoi maintenant les puristes hein ?!!!!?)

- La première version de Tor mise en ligne il va de soi qu'il fallait des améliorations

- Donc la DARPA (Defense Advanced Research Projects Agency) s'est mis à aider pour le développement de nouvelles versions

- Tout un tas de versions plus tard... Le Réseau était assez sécurisé pour que les grandes agences gouvernementales l'utilsent pour communiquer

Bref voilà un peu le résumé de ce qui s'est passé

Fonctionnement

Explications Concises

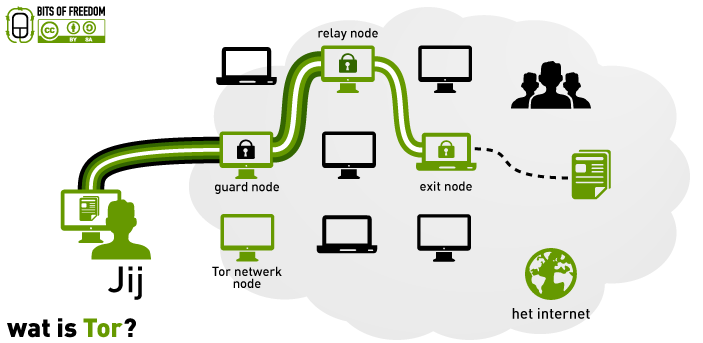

En fait Tor fonctionne grâce à un système de noeuds, quand vous visitez un site web vous faites une requête HTTP/HTTPS, cette requête va passer par 3 noeuds Tor choisis au hasard parmis le réseau.

Un noeud est une machine ayant acceptée de devenir un point de relais par lequel peuvent passer vos requêtes.

Chaque noeud ne connait que le précédent et le suivant. Pour être plus précis sur ce qu'il se passe :

- Vous effectuez une requête HTTP vers http://ptsdj6io7l3xptbet6onoyno2yv7jicoxknyaad.onion (Ne cliquez pas dessus le lien est fictif)

- Cette requête passe par un premier noeud Guard Node lui il sait qui vous êtes mais ne connait pas le contenu de votre requête.

- Ensuite le Guard Node envoie la requête au Relay Node qui lui connaît le Guard/Exit Node mais pas votre requête.

- Le Relay Node envoie la requête à l'Exit Node qui lui ne connaît que le noeud relais et le contenu de votre requête.

- Puis la requête fait le chemin inverse pour recevoir votre réponse.

L'extension .onion que vous voyez c'est l'extension utilisée par les sites sur Tor les liens sont des clés publiques de chiffrement (personnalisables un peu), avec le nom de domaine .onion accessible par Tor (et d'autres) mais pas par les navigateurs habituels.

Notions de Sécurité Sur TOR

Je vous ai dit précedemment que les noeuds étaient des machines qui acceptaient d'être des relais. Ceci implique 3 choses :

- Pour que Tor fonctionne correctement il faut assez de gens volontaires pour fonctionner comme relais.

- Si un "acteur malveillant (selon votre définition)" à mis la main sur des noeuds il peut savoir quelques choses (Requêtes (Noeud de Sortie), Qui les emets (Noeud d'entrée), Autre Noeuds (Noeud Relais)

- Votre FAI (Fournisseur d'accès Internet) va voir que vous utilisez Tor

Comme pour le Monero les agences passent beaucoup de temps à essayer de mettre la main sur du réseau Tor, mais c'est quasiment impossible qu'elles trouvent + contrôlent tout les noeuds.

Le problème réside surtout chez le FAI qui peut savoir que vous utilisez Tor et le jour ou on va lui demander si dans une certaine région il y a quelqu'un qui utilisent Tor ils vont répondre que c'est vous le coupable.

Pas de panique utiliser Tor ou visiter (presque) n'importe quel site du DarkWeb n'a absolument rien d'illégal tant que vous ne faites rien dessus ou que vous pouvez plausiblement nier. Puisqu'après tout la plus part des informaticiens ne retrouveront pas vos activités si vous avez utilisé correctement vos outils.

Le Tor Browser

L'explication simpliste sur le fonctionnement de Tor étant faite nous pouvons passer au Tor Browser, c'est le navigateur qui est configuré pour utiliser spécifiquement le réseau Tor. Ce navigateur est basé sur firefox avec des paramètres de sécurités en plus déjà pré-configurés.

[IMPORTANT] Si vous visitez un site dur DarkWeb avec Tor utilisez toujours le mode Safest qui vous désactive complètement le *JavaScript. Certains vous préviendrons même de le faire (a.k.a Dread) parceque pour être un utilisateur courant de ce langage on peut faire pas mal de choses pour savoir tout le comportement que vous avez sur la visite du site voir même des onglets à côté ou de votre ordinateur si vous téléchargez sur le site...

Sécurités Paranoïaques

Entrez dans about:config dans la barre de recherche Tor

Mettre le Champs à True :

browser.urlbar.matchOnlyTyped

browser.xul.error_pages.expert_bad_cert

media.autoplay.block-webaudio

network.IDN_show_punycode

pdfjs.disabled

privacy.trackingprotection.fingerprinting.enabled

webgl.disabled

Mettre le Champs à False :

app.normandy.enabled

browser.cache.memory.enable

browser.chrome.site_icons

browser.shell.shortcutFavicons

dom.storage.enabled

javascript.enabled

media.webm.enabled

network.prefetch-next

network.websocket.delay-failed-reconnects

pdfjs.enabledCache.state

services.sync.prefs.sync.network.cookie.cookieBehavior

services.sync.prefs.sync.network.cookie.lifetimePolicy

Devrait être False (Pas obligatoire mais mieux) :

browser.cache.disk.enable

browser.safebrowsing.downloads.remote.enabled

browser.send_pings

extensions.pocket.enabled

geo.enabled

media.peerconnection.enabled

network.prefetch-next

services.sync.prefs.sync.media.autoplay.default

A mettre à 0 :

browser.display.use_document_fonts

network.http.sendRefererHeader

bidi.support

A mettre à 2 :

network.cookie.cookieBehavior

Dans la barre de recherche de la config tappez : telemetry

Désactivez tous les paramètres (False ou 0 selon le cas)

Puis entrez : javascript

Même chose

Maintenant notre Tor Browser est super trop bien configuré donc on va passer à la suite.

Les Sites Tor

MINI BONUS : CRÉATION D'UN LIEN TOR

Comme nous l'avons mentionné précédemment les sites Tor utilisent .onion

Voici comment créer un lien

Il faut premièrement installer Tor pour Windows ou Linux sudo apt install tor. Puis localiser le fichier torrc :

Sous Linux : /etc/tor/torrc

Sous Windows : C:\Program Files\Tor\

Ensuite il faut créer un projet site web, et créer un dossier "hidden_service" dans le dossier. Puis éditer le torrc :

HiddenServiceDir /chemin/vers/votre/dossier/HiddenPythonSite/hidden_service/

HiddenServicePort 80 127.0.0.1:8000

Redémarrez Tor et il aura fait les configurations dans le dossier hidden_service. Dans ce dossier vous devriez maintenant voir un fichier hosts qui contiendra votre lien en .onion.

Le nom de domaine en .onion (par exemple abc123def456ghi7.onion) est la clé publique. Ce nom est la manière dont les utilisateurs peuvent accéder à votre service Tor, mais il ne peut être utilisé que dans le réseau Tor. Ce nom est donc directement lié à la clé publique de votre service. (ChatGPT j'avais la flemme d'écrire)

Bref j'me suis perdu on est pas là pour ca.

Points d'entrées

Les points d'entrées sont des sites vitrines. Ils répertorient une liste de lien communs pour commencer sur Tor, certains des plus connus / réputés sont :

DarkDotFail

Hidden Wiki

Sinon y'a carrément des Search Engines comme Ahmia

Il faut savoir que ces points d'entrées sont réputés pour être fiable mais ils ont déjà été hackés par exemple dark.fail a été cracké par un type qui a gardé la page tel qu'elle en remplacant les liens par des fausses reproductions des sites qui y étaient vous vous doutez bien de l'impact que ça a pu avoir mdr. Mais depuis ils sont revenus alors trkl.

C'est pour ca qu'il faut toujours vérifier les liens.

Vérification d'un lien

Déjà cliquez pas sur un lien copiez-collez le ça sera toujours mieux et plus préventif.

1. Les Sites Scanners

Certains sites scan les .onion pour voir si ils sont potentiellement frauduleux ou compromis

- OnionScan

- Darknet Search Engines

2. Les choses qui dégagent

Un site vous demande des infos sensibles ? Ca dégage Un site vous demande de payer et met pas l'option Monero ? Ca dégage Un site vous demande de télécharger un fichier ? Ca dégage

3. Vérification d'une clé publique

Comme dit précedemment un lien en .onion contient des caractères de la clé publique du site. Ceci étant dit, certains gros sites comme Dread ou la CIA (ouai ils ont un site sur le darkweb) mettent à disposition leur clé publique pour qu'on puisse comparer le lien avec la clé publique.

Le lien est composé d'un morceau de la clé publique, pour les liens .onion v2 c'était 16 caractères c'est pas impossible que vous en voyez encore. Pour les liens v3 c'est 56 caractères.

Ce qui différencie les liens v2 et v3 c'est la sécurité de la clé publique, la v2 utilise RSA et la v3 utilise ed25519 (chiffrement militaire). D'où la longueur de ces liens.

Conclusion

Soyez parano.